Dynamic Detection در آنتی ویروس ها

- کورش سنایی

- ۲۷ آبان ۱۴۰۳

- زمان مطالعه: 3 دقیقه

خیلی خوش امدید به یک آموزش هک و امنیت دیگه که قراره باهم دیگه مبحث Dynamic Detection در آنتی ویروس هارو بررسی کنیم ; در مقاله قبل به مبحث Static Detection یا همون Signature Detection کامل به همراه ویدیو توضیح دادیم و همچنین گفتیم که اولین قدم بایپس آنتی ویروس توسط شما مقاله قبلی هست .

آشنایی با Dynamic Detection در آنتی ویروس ها

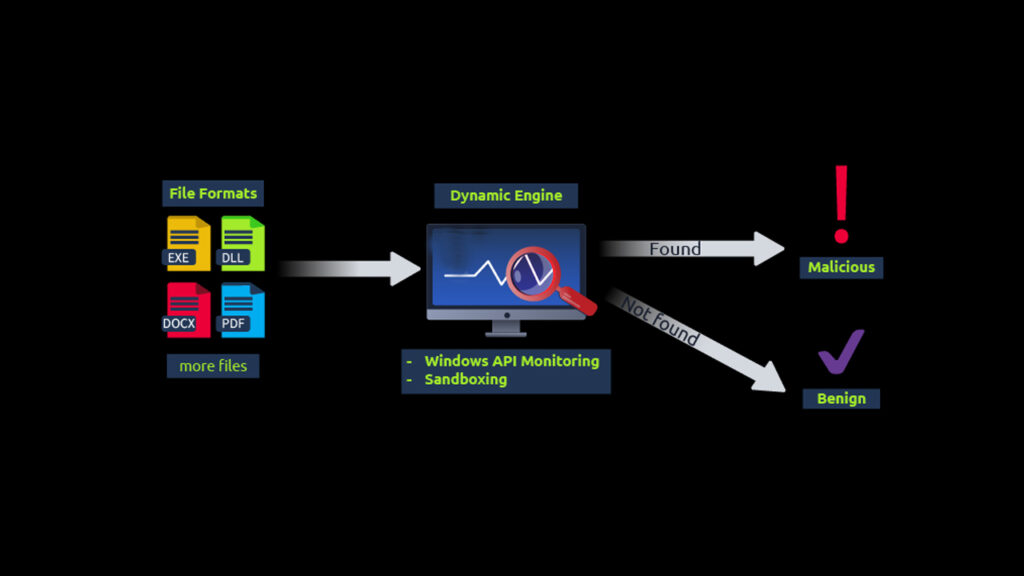

روش تشخیص Dynamic پیشرفتهتر و پیچیدهتر از Static Detection هست. تشخیص Dynamic بیشتر روی چک کردن فایلها در زمان اجرا با روشهای مختلف تمرکز داره. دیاگرام زیر جریان اسکن تشخیص دینامیک رو نشون میده:

روش اول با مانیتور کردن API های ویندوز هست. موتور تشخیص، فراخوانیهای اپلیکیشنهای ویندوز رو بررسی میکنه و با استفاده از Windows Hooks، فراخوانیهای API ویندوز رو مانیتور میکنه.

روش دیگه برای تشخیص دینامیک، سندباکس هست. سندباکس یه محیط مجازی هست که برای اجرای فایلهای مخرب جدا از کامپیوتر میزبان استفاده میشه. این کار معمولا در یه محیط ایزوله انجام میشه و هدف اصلیش تحلیل نحوه عمل نرمافزار مخرب در سیستم هست. وقتی نرمافزار مخرب تایید شد، یه امضای منحصر به فرد و یه قانون بر اساس ویژگیهای باینری ایجاد میشه. در نهایت، یه آپدیت جدید برای استفادههای آینده به دیتابیس ابری ارسال میشه.

این نوع تشخیص هم معایبی داره چون نیاز داره نرمافزار مخرب رو برای مدت محدودی در محیط مجازی اجرا کنه تا منابع سیستم محافظت بشه. مثل تکنیکهای تشخیص دیگه، تشخیص دینامیک هم قابل دور زدن هست. توسعهدهندگان بدافزار نرمافزارشون رو طوری پیادهسازی میکنن که توی محیط مجازی یا شبیهسازی شده کار نکنه تا از تحلیل دینامیک جلوگیری کنن. مثلا چک میکنن که سیستمی که داره بد افزار رو اجرا میکنه SandBox هست یا یک سیستم واقعی و اگر محیط مجازی و ایزوله باشه از ادامه فرآیند خود داری میکنه تا این روش تشخیص رو بایپس کنه .

دور زدن آنتی ویروس در Dynamic Detection

همونطور که در تصویر و متن بالا مشاهده کردید, داینامیک دیتِکشن پیشرفته تر از حالت اول هست به این شکل صورت میگیره که شما فایل رو به سیستم هدف انتقال میدید و در Dynamic Detection کار اینجوری میره جلو که برخی از رفتار های نرم افزار رو مورد بررسی قرار میده موتور آنتی ویروس مثل Windows Api ها و یا بد افزار رو در حالت ایزوله اجرا میکنه و اگر دلایل کافی پیدا شد مثلا Reverse_shell اجرا کنه و . . . فایل رو مخرب تشخیص میده و حالا هکر میاد چیکار میکنه ؟! ابزارشو جوری طراحی میکنه که قبل از اجرا شدن چک کنه که این سیستم یک محیط مجازی و ایزوله شده هست یا یک کامپیوتر واقعی و نرمال !؟ اگر کامپیوتر نرمال و واقعی شناخته نشه بد افزار هم عملکرد واقعیش رو به نمایش نمیزاره.

پس در نتیجه وقتی آنتی ویروس نتونه رفتار مخربی رو توی سند باکسینگ تشخیص بده این بخش سند باکس رو تونستیم بایپس کنیم 🙂